مقدمه در دنیای امروز که توسعه نرمافزار و اپلیکیشنهای تحت وب و موبایل به سرعت در حال رشد است اهمیت امنیت اطلاعات بیش از هر زمان دیگری احساس میشود. حملات سایبری پیچیده و روزافزون نشان میدهند که نقصهای امنیتی میتوانند آسیبهای جدی به سازمانها کاربران و زیرساختهای فناوری اطلاعات وارد کنند. در این میان OWASP […]

مقدمه

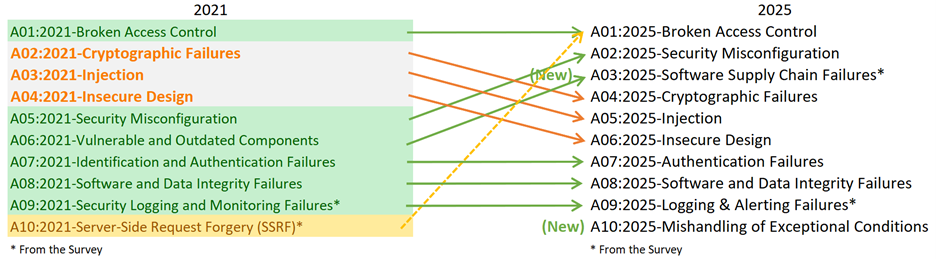

در دنیای امروز که توسعه نرمافزار و اپلیکیشنهای تحت وب و موبایل به سرعت در حال رشد است اهمیت امنیت اطلاعات بیش از هر زمان دیگری احساس میشود. حملات سایبری پیچیده و روزافزون نشان میدهند که نقصهای امنیتی میتوانند آسیبهای جدی به سازمانها کاربران و زیرساختهای فناوری اطلاعات وارد کنند. در این میان OWASP با انتشار دورهای فهرست آسیبپذیریهای بحرانی تحت عنوان Top 10 به توسعهدهندگان و متخصصان امنیت راهنماییهای عملی و استاندارد ارائه میدهد تا بتوانند امنیت نرمافزارهای خود را بهبود بخشند.فهرست OWASP Top 10 به صورت دورهای بهروزرسانی میشود تا با تهدیدهای نوظهور و تغییرات اکوسیستم نرمافزاری همگام باشد. نسخه ۲۰۲۵ این فهرست نسبت به نسخه ۲۰۲۱ تغییراتی اساسی داشته است. برخی آسیبپذیریها به جایگاههای جدید منتقل شدهاند برخی ترکیب شدهاند و دو ریسک کاملاً جدید به فهرست اضافه شدهاند که نشاندهنده اهمیت توجه به زنجیره تأمین نرمافزار و مدیریت شرایط استثنایی در اپلیکیشنها است.

هدف اصلی OWASP Top 10 آگاهیبخشی به توسعهدهندگان معماران نرمافزار و تیمهای امنیتی است تا بتوانند در مراحل طراحی توسعه تست و بهرهبرداری تدابیر امنیتی لازم را اعمال کنند. این فهرست نه تنها شامل آسیبپذیریهای رایج است بلکه با ارائه مثالها و سناریوهای حمله درک عملیاتی از نحوه بهرهبرداری مهاجمان ارائه میدهد.نسخه ۲۰۲۵ همچنین تأکید ویژهای بر آسیبپذیریهای ناشی از استفاده از کتابخانهها و اجزای شخص ثالث داشته است. Software Supply Chain Failures و Mishandling of Exceptional Conditions به عنوان دو مورد جدید نشاندهنده این هستند که امنیت نرمافزار تنها محدود به کدهای نوشتهشده توسط توسعهدهندگان نیست بلکه کل زنجیره تأمین و مدیریت خطاها در سیستم نقش حیاتی در محافظت از اطلاعات دارد.در نهایت آشنایی با OWASP Top 10:2025 نه تنها یک ضرورت برای توسعهدهندگان حرفهای است بلکه یک ابزار حیاتی برای مدیران فناوری اطلاعات و تیمهای امنیتی محسوب میشود تا بتوانند با شناخت تهدیدهای روز امنیت سازمان و کاربران را تضمین کنند. در این سند ابتدا تفاوتهای نسخه ۲۰۲۵ با نسخه ۲۰۲۱ بررسی میشود و سپس هر ریسک به صورت جداگانه همراه با مثال و نمونه Payload توضیح داده خواهد شد.

یک سازمان متنباز است که هدف اصلی آن افزایش آگاهی و بهبود امنیت برنامههای وب و موبایل است. این سازمان با ارائه مستندات ابزارها و استانداردهای رایگان به توسعهدهندگان و تیمهای امنیتی کمک میکند تا نرمافزارهای ایمنتری طراحی و پیادهسازی کنند OWASP بستری برای اشتراکگذاری دانش و بهترین روشها فراهم میکند تا مشکلات امنیتی شناخته شده به سرعت شناسایی و رفع شوند.یکی از معروفترین پروژههای این سازمان OWASP Top 10 است؛ لیستی از مهمترین و رایجترین آسیبپذیریها در برنامههای وب و اپلیکیشنها که باید مورد توجه قرار گیرند. هدف از انتشار این لیست ایجاد یک نقطه شروع برای امنیت نرمافزارها و فراهم کردن زبان مشترک بین توسعهدهندگان تیمهای امنیتی و مدیران است. با توجه به این لیست سازمانها میتوانند اولویتهای امنیتی خود را مشخص کرده و اقداماتی عملی برای کاهش خطرات اتخاذ کنند.نسخه ۲۰۲۵ OWASP Top 10 بازنگری شده و شامل تهدیدهای جدیدی مانند مشکلات زنجیره تأمین نرمافزار و مدیریت نادرست شرایط استثنایی است. این بهروزرسانیها منعکسکننده تغییرات در معماری نرمافزارها استفاده گسترده از کامپوننتهای خارجی و چالشهای امنیتی جدید در دنیای توسعه مدرن است. با پیروی از توصیههای این نسخه توسعهدهندگان میتوانند اطمینان حاصل کنند که برنامههایشان در برابر رایجترین و خطرناکترین تهدیدها محافظت شدهاند.در نهایت OWASP و Top 10 آن یک مرجع استاندارد و قابل اعتماد برای بهبود امنیت نرمافزارها هستند که علاوه بر ارتقای امنیت به توسعهدهندگان کمک میکنند تا با کمترین هزینه و سریعترین روشها آسیبپذیریها را شناسایی و رفع کنند. این مستندات نقش مهمی در کاهش ریسکهای امنیتی و ایجاد اعتماد کاربران به نرمافزارها ایفا میکنند.

آگاهی از آسیبپذیریها در توسعه نرمافزار نقش بسیار حیاتی دارد زیرا شناخت این نقاط ضعف به توسعهدهندگان کمک میکند تا از وقوع حملات و نفوذهای مخرب جلوگیری کنند. وقتی تیم توسعه از رایجترین آسیبپذیریها مانند تزریق SQL XSS یا نشت دادهها اطلاع داشته باشد میتواند از ابتدا معماری و کد را به گونهای طراحی کند که مقاوم و ایمن باشد. این رویکرد امنیت از ابتدا (Security by Design) باعث کاهش هزینههای اصلاح بعدی و جلوگیری از خسارات مالی و اعتباری میشود.علاوه بر این آگاهی از آسیبپذیریها موجب افزایش کیفیت نرمافزار و اعتماد کاربران میشود. نرمافزارهایی که نقاط ضعف شناختهشده دارند ممکن است مورد حمله قرار گرفته و اطلاعات حساس کاربران در معرض خطر قرار گیرد. بنابراین تیمهای توسعه با شناسایی و رفع آسیبپذیریها نه تنها امنیت برنامه را تضمین میکنند بلکه اعتبار و رضایت کاربران را نیز حفظ میکنند.در نهایت آگاهی از آسیبپذیریها یک ابزار آموزشی و مدیریتی نیز محسوب میشود؛ زیرا به توسعهدهندگان و مدیران پروژه کمک میکند تا اولویتبندی مناسبی برای تستها بررسیها و پیادهسازی مکانیزمهای امنیتی انجام دهند و فرآیند توسعه را با استانداردهای امنیتی همسو کنند. این امر به ایجاد چرخه توسعه امن و پایدار در سازمانها منجر میشود.

نسخه ۲۰۲۵ OWASP Top 10 نسبت به نسخه ۲۰۲۱ تغییرات مهمی داشته است که بازتابدهنده تحولات دنیای توسعه نرمافزار و تهدیدهای جدید امنیتی است. در این نسخه برخی دستهبندیها بازنگری شده و تهدیدهای نوظهوری مانند شکستهای زنجیره تأمین نرمافزار Software Supply Chain Failures و مدیریت نادرست شرایط استثنایی Mishandling of Exceptional Conditions به فهرست اضافه شدهاند.این تغییرات نشان میدهد که OWASP تلاش میکند تا لیست Top ۱۰ را با معماریهای جدید نرمافزاری استفاده گسترده از کامپوننتهای خارجی و پیچیدگیهای مدرن توسعه هماهنگ کند. بنابراین توسعهدهندگان و تیمهای امنیتی با مطالعه نسخه ۲۰۲۵ میتوانند از بهروزترین آسیبپذیریها و بهترین روشهای مقابله با آنها مطلع شوند و نرمافزارهایی مقاومتر و ایمنتر طراحی کنند.

تفاوت ها بین دو متولوژی OWASP

در نسخه ۲۰۲۱ در بالاترین رتبه قرار داشت، اما در ۲۰۲۵ جایگاه آن کاهش یافته است زیرا ابزارهای مقابله و awareness توسعهدهندگان بهتر شده است.

این ریسک همچنان در رتبههای بالا باقی مانده است، اما با تمرکز بیشتر بر مدیریت session و محافظت از MFA.

در ۲۰۲۵ اهمیت بیشتری پیدا کرده است به دلیل افزایش استفاده از دادههای شخصی و حساس در اپلیکیشنها و سرویسهای ابری.

در نسخه جدید ترکیب یا بازتعریف شده و تمرکز بیشتر روی حملات API و پردازش دادهها قرار گرفته است.

در ۲۰۲۵ نیز جایگاه بالایی دارد، به ویژه در سیستمهای مدرن با پیچیدگی بالا در مدیریت دسترسیها.

این ریسک به دلیل پیچیدگی سرویسهای ابری و زیرساختهای مدرن اهمیت بیشتری یافته و جایگاه آن بهبود یافته است.

در ۲۰۲۵ تمرکز بیشتری بر زنجیره تامین نرمافزار و اجزای third-party شده است و رتبه آن افزایش یافته است.

این ریسک همچنان در نسخه جدید مهم است و به دلیل افزایش تهدیدات داخلی و مهاجمان پیچیده، توجه بیشتری به آن شده است.

در ۲۰۲۵ به عنوان ریسکهای مستقل با جایگاه بالاتر مطرح شدهاند، به ویژه با گسترش استفاده از میکروسرویسها و APIها.

A03:2025 – Software Supply Chain Failures

این ریسک جدید به نسخه ۲۰۲۵ اضافه شده و تمرکز آن بر شکستها و آسیبپذیریهای زنجیره تامین نرمافزار است. با افزایش استفاده از اجزای third-party و وابستگی به کتابخانهها و سرویسهای خارجی، اهمیت این ریسک بسیار بالا رفته است.

A10:2025 – Mishandling of Exceptional Conditions

این ریسک جدید نیز در ۲۰۲۵ مطرح شده و به مدیریت نادرست شرایط استثنا، خطاها و رخدادهای غیرمنتظره مربوط میشود. بسیاری از مشکلات امنیتی به دلیل خطا در مدیریت exception و شرایط غیرعادی رخ میدهد.

تغییر نام یا ترکیب ریسکها , برخی ریسکها در ۲۰۲۵ با نام یا دامنه متفاوت ارائه شدهاند. به عنوان مثال، Cryptographic Failures جایگزین ریسک مشابه در ۲۰۲۱ شده و تمرکز آن علاوه بر الگوریتمها و کلیدها، بر استفاده نادرست یا پیادهسازی نادرست رمزنگاری نیز است.

Broken Access Control به معنای شکست در مکانیزمهای کنترل دسترسی است که اجازه میدهد کاربران یا مهاجمان به منابع یا عملکردهایی دسترسی پیدا کنند که نباید داشته باشند. این ریسک زمانی رخ میدهد که محدودیتهای امنیتی به درستی اعمال نشده باشند یا به راحتی دور زده شوند، مثلاً با تغییر URL، دستکاری پارامترها یا سوءاستفاده از توکنهای معتبر. نتیجه این نقص میتواند افشای اطلاعات حساس، دسترسی به دادههای کاربران دیگر یا تغییر دادهها و عملکرد سیستم باشد.یکی از دلایل رایج وقوع این ریسک، پیادهسازی ناقص یا نادرست قواعد دسترسی است. بسیاری از توسعهدهندگان فرض میکنند که اعتبارسنجی فقط در سطح رابط کاربری کافی است، در حالی که کنترل دسترسی باید در سطح سرور و API نیز به طور کامل اعمال شود. عدم توجه به نقشها، گروهها یا سطوح دسترسی کاربران میتواند باعث ایجاد مسیرهایی برای سوءاستفاده شود.با توجه به پیچیدگی سیستمهای مدرن، به ویژه سیستمهای مبتنی بر میکروسرویس و API، آسیبپذیری Broken Access Control اهمیت بیشتری یافته است. مهاجمان میتوانند با بهرهبرداری از این نقصها، به اطلاعات حساس یا عملکردهای حیاتی دسترسی پیدا کنند که پیامدهای جدی از جمله نقض حریم خصوصی، اختلال در عملکرد سیستم و خسارت مالی دارد.پیادهسازی راهکارهای مناسب شامل استفاده از اصول least privilege، بررسی دقیق دسترسیها در سطح سرور، و آزمایش مداوم امنیتی برای شناسایی مسیرهای دورزدنی است. همچنین، مستندسازی و مدیریت دسترسیها بهصورت شفاف و منظم میتواند ریسک وقوع این آسیبپذیری را به حداقل برساند.

Security Misconfiguration به معنای پیکربندی نادرست یا ناکافی سیستمها، سرورها، اپلیکیشنها یا زیرساختهای ابری است که میتواند به مهاجمان امکان دسترسی غیرمجاز یا سوءاستفاده از منابع را بدهد. این ریسک زمانی رخ میدهد که گزینههای امنیتی پیشفرض باقی بمانند، تنظیمات حساس بدون محافظت باشند، یا patch و بهروزرسانیها به موقع اعمال نشوند. نتیجه میتواند افشای اطلاعات، ایجاد دسترسی به بخشهای داخلی سیستم یا حتی کنترل کامل سرور باشد.این ریسک میتواند ناشی از پیکربندی اشتباه وب سرورها، دیتابیسها، فریمورکها یا APIها باشد. برای مثال، فعال بودن directory listing، پیامهای خطای جزئی حاوی اطلاعات حساس، استفاده از حسابهای پیشفرض یا رمزهای ساده، و مجوزهای نادرست فایلها و دایرکتوریها، نمونههایی از پیکربندی ناامن هستند.با گسترش سرویسهای ابری و میکروسرویسها، Security Misconfiguration اهمیت بیشتری یافته است، زیرا هر سرویس یا component میتواند یک نقطه آسیبپذیری ایجاد کند. مهاجمان میتوانند با شناسایی این نقاط، به سرورها، دادهها و سرویسهای داخلی دسترسی پیدا کنند یا حملات پیچیدهتری را آغاز کنند.راهکار کاهش این ریسک شامل اعمال patch و بهروزرسانی منظم، غیر فعال کردن سرویسهای غیرضروری، بررسی مجدد تنظیمات پیشفرض، مدیریت دقیق دسترسیها، و استفاده از ابزارهای اسکن امنیتی برای کشف پیکربندیهای ناامن است. رعایت اصول hardening و پیادهسازی چکلیستهای امنیتی میتواند احتمال وقوع این آسیبپذیری را به شدت کاهش دهد.

Software Supply Chain Failures به معنای شکستها و آسیبپذیریهایی است که از اجزای خارجی یا third-party وارد نرمافزار میشوند. این ریسک زمانی رخ میدهد که کتابخانهها، فریمورکها، پکیجها یا سرویسهای وابسته به درستی بررسی، بهروزرسانی و مدیریت نشوند. مهاجمان میتوانند از طریق این نقاط ضعف، کد مخرب وارد سیستم کنند، دادهها را دستکاری کنند یا کنترل بخشهایی از اپلیکیشن را به دست گیرند.این آسیبپذیری میتواند ناشی از استفاده از نسخههای قدیمی یا ناامن کتابخانهها، مخازن نامعتبر، dependency های پیچیده و عدم نظارت بر زنجیره تأمین نرمافزار باشد. حتی اگر کد خود اپلیکیشن امن باشد، وجود یک component آسیبپذیر میتواند کل سیستم را در معرض خطر قرار دهد.با گسترش استفاده از اکوسیستمهای متنباز و سرویسهای ابری، اهمیت مدیریت زنجیره تأمین نرمافزار افزایش یافته است. مهاجمان میتوانند payload یا کد مخرب را در یک پکیج، dependency یا update منتشر کنند و این آسیبپذیری را به سیستمهای زیادی منتقل کنند.راهکار کاهش این ریسک شامل بررسی منبع و اعتبار کتابخانهها، بهروزرسانی منظم وابستگیها، استفاده از ابزارهای تحلیل و اسکن زنجیره تأمین نرمافزار و اعمال سیاستهای strict برای مدیریت third-party components است. این اقدامات به کاهش احتمال ورود آسیبپذیری از اجزای خارجی کمک میکند.

Cryptographic Failures به معنای استفاده نادرست، ناکافی یا اشتباه از مکانیزمهای رمزنگاری است که باعث افشای اطلاعات حساس یا کاهش امنیت دادهها میشود. این ریسک زمانی رخ میدهد که الگوریتمهای منسوخ یا ضعیف استفاده شوند، کلیدها به درستی مدیریت نشوند، یا دادههای رمزنگاری شده به صورت ناامن ذخیره یا منتقل شوند. نتیجه آن میتواند افشای اطلاعات شخصی، رمزهای عبور، توکنها یا سایر دادههای حساس باشد.یکی از دلایل رایج این آسیبپذیری، پیادهسازی نادرست رمزنگاری است. بسیاری از توسعهدهندگان به جای استفاده از استانداردهای شناخته شده، الگوریتمهای سفارشی یا رمزنگاری ناکافی را به کار میگیرند. همچنین ذخیره کلیدها به صورت plain text یا استفاده از الگوریتمهای قدیمی مانند MD5 و SHA1 میتواند سیستم را در معرض خطر قرار دهد.در محیطهای مدرن، به ویژه سرویسهای ابری و APIها، اهمیت Cryptographic Failures افزایش یافته است. مهاجمان میتوانند با بهرهبرداری از این نقصها، دادهها را بازیابی، دستکاری یا جعل کنند.برای کاهش این ریسک، استفاده از الگوریتمها و پروتکلهای استاندارد، مدیریت صحیح کلیدها، بهکارگیری TLS برای انتقال دادهها و انجام تستهای امنیتی مستمر توصیه میشود. همچنین بررسی مداوم وابستگیها و کتابخانههای رمزنگاری برای اطمینان از بهروزرسانی و امنیت آنها ضروری است.

Injection زمانی رخ میدهد که ورودی کاربر بدون اعتبارسنجی و پاکسازی صحیح مستقیماً در دستورهای سیستم، دیتابیس یا موتورهای پردازش استفاده شود. این ریسک اجازه میدهد مهاجم کدی را به query یا فرمان تزریق کند و منجر به دسترسی غیرمجاز، افشای اطلاعات یا اجرای دستورات خطرناک شود. نمونههای رایج شامل SQL Injection، Command Injection، LDAP Injection و Template Injection هستند.این آسیبپذیری معمولاً به دلیل اعتماد بیش از حد به ورودی کاربر یا استفاده مستقیم از داده بدون فیلتر ایجاد میشود. در بسیاری از سیستمها، توسعهدهندگان از کوئریهای رشتهای، concatenation یا استفاده نادرست از APIها و ORMها استفاده میکنند که فرصت تزریق را برای مهاجم فراهم میکند. علاوه بر این، نبود محدودیت مناسب برای نوع، طول و ساختار ورودی، احتمال حمله را افزایش میدهد.Injection همچنان یکی از مخربترین آسیبپذیریهاست، زیرا مهاجم میتواند دادهها را بخواند، تغییر دهد یا حذف کند. در برخی موارد، این حمله حتی میتواند به اجرای دستورات سیستمعامل و تصرف کامل سرور منجر شود. در نسخه ۲۰۲۵ نیز این ریسک اهمیت بالای خود را حفظ کرده، هرچند با سختتر شدن پیکربندیها و ابزارهای امنیتی، اولویت آن نسبت به گذشته تا حدی کاهش یافته است.برای جلوگیری از این ریسک، استفاده از prepared statements، پارامترایز کردن کوئریها، اعتبارسنجی قوی ورودیها، استفاده از لیست سفید برای فیلدهای حساس و محدود کردن دسترسیهای دیتابیس ضروری است. همچنین بررسی امنیتی مداوم، تست نفوذ و استفاده از ابزارهای اسکن خودکار میتواند نقاط تزریق احتمالی را شناسایی و برطرف کند.

Insecure Design به معنای ضعفها و نقصهای موجود در طراحی نرمافزار است که میتواند باعث ایجاد آسیبپذیریهای امنیتی شود. این ریسک زمانی رخ میدهد که مراحل طراحی سیستم به اندازه کافی به اصول امنیتی توجه نکرده باشند و مکانیزمهای محافظتی لازم پیشبینی نشده باشند. در این حالت حتی اگر پیادهسازی کد به درستی انجام شود، ساختار کلی سیستم آسیبپذیر باقی میماند.علت اصلی Insecure Design، فقدان تفکر امنیتی در مراحل اولیه توسعه و طراحی است. بسیاری از توسعهدهندگان و تیمهای پروژه به جای در نظر گرفتن تهدیدات و سناریوهای حمله، صرفاً بر عملکرد و قابلیتهای نرمافزار تمرکز میکنند. این کمبود امنیت از ابتدا باعث میشود که راهحلهای مقابلهای پس از پیادهسازی هزینهبر و ناکافی باشند.با گسترش معماریهای مدرن مانند میکروسرویسها، APIها و سرویسهای ابری، اهمیت طراحی امن افزایش یافته است. آسیبپذیریهای ناشی از Insecure Design میتوانند مهاجمان را قادر سازند به دادهها دسترسی پیدا کنند، سطح دسترسی خود را افزایش دهند یا عملکرد سیستم را مختل کنند.کاهش این ریسک مستلزم اعمال اصول Secure by Design، تحلیل تهدیدات (Threat Modeling) پیش از شروع توسعه، بازبینی معماری سیستم، و آموزش تیم توسعه در زمینه امنیت است. همچنین، استفاده از چارچوبها و استانداردهای امنیتی شناخته شده میتواند کمک کند که سیستم از ابتدا مقاوم در برابر حملات طراحی شود.

Authentication Failures به معنای ضعفها و نقصهایی است که در مکانیزمهای احراز هویت وجود دارد و اجازه میدهد مهاجمان بدون مجوز به سیستم دسترسی پیدا کنند یا هویت کاربران را جعل کنند. این ریسک زمانی رخ میدهد که کنترلهای احراز هویت ضعیف، ناقص یا نادرست پیادهسازی شده باشند و مهاجم بتواند با حدس رمز عبور، حمله brute force، credential stuffing یا سوءاستفاده از توکنهای معیوب، دسترسی غیرمجاز پیدا کند.یکی از دلایل رایج این آسیبپذیری، استفاده از رمزهای عبور ضعیف، عدم اعمال سیاستهای پیچیدگی و طول مناسب، و عدم محدود کردن تلاشهای ورود ناموفق است. همچنین، فقدان مکانیزمهای چندعاملی (MFA) یا پیادهسازی ناقص آن، ضعف در مدیریت توکنها و sessionها، و ذخیرهسازی ناامن اطلاعات احراز هویت، نمونههایی از ضعفهای رایج هستند.در محیطهای مدرن با سرویسهای وب و APIهای گسترده، Authentication Failures اهمیت ویژهای دارد، زیرا هر نقص میتواند منجر به دسترسی مهاجم به دادهها و منابع حساس شود. به همین دلیل در نسخه OWASP 2025 این ریسک همچنان در رتبه بالایی قرار دارد و توجه ویژهای به مکانیزمهای احراز هویت امن و مقاوم در برابر حملات شده است.برای کاهش این ریسک، توصیه میشود از سیاستهای قوی برای رمز عبور، پیادهسازی MFA، محدودسازی تلاشهای ناموفق ورود، استفاده از پروتکلهای استاندارد احراز هویت، مدیریت امن توکنها و sessionها و انجام تستهای امنیتی مداوم بهره گرفته شود. رعایت این موارد کمک میکند تا احتمال نفوذ از طریق نقاط ضعف احراز هویت به حداقل برسد.

Software or Data Integrity Failures به معنای نقصها یا ضعفهایی است که باعث میشود دادهها یا نرمافزار به صورت غیرمجاز تغییر یابند یا دستکاری شوند. این ریسک زمانی رخ میدهد که مکانیزمهای تضمین یکپارچگی دادهها و نرمافزار کافی نباشند یا به درستی پیادهسازی نشده باشند. مهاجمان میتوانند با سوءاستفاده از این نقصها، کد مخرب وارد کنند، دادهها را تغییر دهند یا رفتار سیستم را به نفع خود تغییر دهند.این آسیبپذیری معمولاً در زنجیره تأمین نرمافزار، آپدیتهای نرمافزاری، فایلهای پیکربندی و انتقال دادهها دیده میشود. برای مثال، اگر update یا patch نرمافزاری بدون بررسی امضا یا hash دریافت شود، مهاجم میتواند نسخه آلودهای از نرمافزار را وارد سیستم کند. همچنین، نبود مکانیزمهای checksum، hash یا digital signature برای فایلها و دادهها، احتمال دستکاری غیرمجاز را افزایش میدهد.با افزایش استفاده از اکوسیستمهای متنباز، سرویسهای ابری و ارتباطات API، اهمیت Software or Data Integrity Failures افزایش یافته است. هر گونه دستکاری در دادهها یا کد میتواند منجر به آسیبهای جدی مانند نقض امنیت، اختلال در عملکرد سیستم، سرقت اطلاعات یا ایجاد backdoor شود.برای کاهش این ریسک، استفاده از دیجیتالساینچرها و hash برای فایلها و بروزرسانیها، بررسی کامل updateها، اعمال سیاستهای مدیریت زنجیره تأمین نرمافزار و پایش مداوم تغییرات دادهها توصیه میشود. این اقدامات تضمین میکنند که نرمافزار و دادهها سالم، معتبر و غیرقابل دستکاری باقی بمانند.

Logging & Alerting Failures به معنای نقصها و ضعفهایی است که در فرآیند ثبت رخدادها (logging) و هشداردهی (alerting) وجود دارد و مانع شناسایی به موقع فعالیتهای مشکوک یا حملات میشود. این ریسک زمانی رخ میدهد که سیستم به درستی لاگگیری نکند، لاگها ناقص یا غیرقابل اعتماد باشند، یا هشدارها به مسئولان امنیتی منتقل نشوند. نتیجه آن میتواند تأخیر در کشف نفوذ، از دست رفتن شواهد و افزایش شدت حملات باشد.یکی از دلایل رایج این آسیبپذیری، عدم ثبت رخدادهای حساس مانند ورودهای ناموفق، تغییر سطوح دسترسی، دسترسی به دادههای حساس یا خطاهای مهم سیستم است. علاوه بر این، ذخیرهسازی لاگها بدون محافظت مناسب یا نبود مکانیزم هشدار در زمان رخدادهای حیاتی، موجب میشود حملات پیش از شناسایی گسترده شوند.با گسترش سیستمهای پیچیده و سرویسهای ابری، Logging & Alerting Failures اهمیت بیشتری یافته است. بدون ثبت و نظارت مؤثر، تیمهای امنیتی نمیتوانند رخدادهای غیرمجاز را به موقع شناسایی کنند یا واکنش مناسب نشان دهند. همچنین فقدان اطلاعات کامل در لاگها مانع تحلیل حادثه و بازسازی رخدادها میشود.برای کاهش این ریسک، توصیه میشود ثبت کامل رخدادهای مهم، محافظت از لاگها در برابر تغییر، تعریف هشدارهای دقیق و به موقع، و استفاده از سیستمهای SIEM یا ابزارهای مشابه برای تحلیل لاگ و تشخیص حملات اعمال شود. رعایت این اقدامات به سازمانها کمک میکند حملات و نقضها را سریعتر شناسایی و پاسخ دهند.

ویراستار فنی : جوشنی

دیدگاهتان را بنویسید